500 000 sites WooCommerce piratés

Contournement critique de l'authentification dans le plugin WooCommerce-payments

Nouvelle vulnérabilité de sécurité découverte dans le plugin de paiement WooCommerce

Regardez Exploit sur YouTube : RASP protects website from authentication bypass

Détails de la CVE : No CVE has yet been issued (March 28, 2023)

Déclaration WooCommerce : developer.woocommerce.com critical vulnerability

Une faille de sécurité récemment découverte dans le système WooCommerce Payment Plugin has been found, which affects versions 4.8.0 à 5.6.1. La vulnérabilité a un score CVSS de 9..8 en la marquant comme urgente et critique. L'exploitation de la vulnérabilité entraîne la compromission complète du système, les attaquants prenant le contrôle total du site web concerné..

The vulnerability exists in the “determine_current_user_for_platform_checkout” function, which uses the Wordpress "determine_current_user" filter and takes untrusted user input directly as the user id of the current user, bypassing all authentication requirements. Cette faille de sécurité peut être utilisée pour usurper l'identité de n'importe quel utilisateur du site web disposant de toutes les autorisations..

Le chercheur en sécurité participant Michael Mazzolini in the HackerOne bug bounty program reported the vulnerability directly to the woocommerce team. They have decided to not issue a CVE until April 6, 2023 to allow users time to update their vulnerable software. BitFire has decided to not release the specific details on how to exploit the vulnerability while users are still updating their websites.

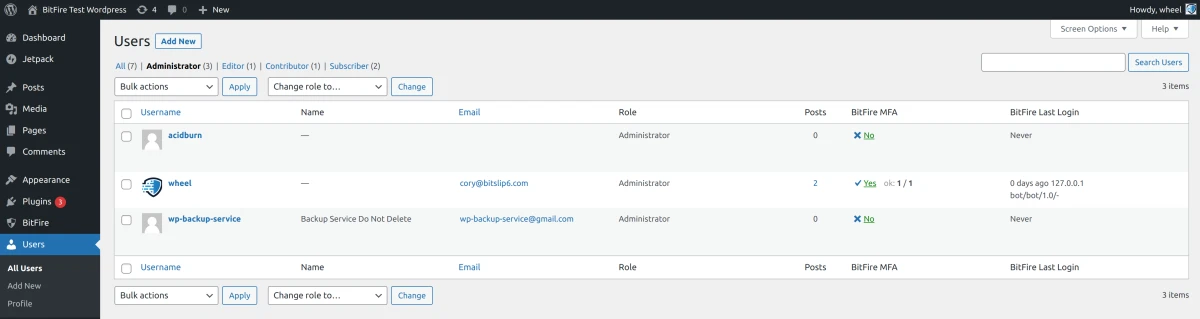

Toutefois, cette faille est simple à exploiter et à trouver, et elle est actuellement exploitée sur l'internet. BitFire has seen a recent upswing in Authentication Bypass RASP firewall denies linked to this attack. Il semble que plusieurs réseaux de robots ciblent actuellement les sites Web de WooCommerce avec un code d'exploitation pour créer des comptes de porte dérobée.. Site administrators running the WooCommerce Payment Plugin are advised to review all current user accounts on their system, change passwords, and run a complete malware scan on their website.

Examiner les comptes d'utilisateurs

Les attaques observées tentent de créer des comptes d'administrateur avec porte dérobée sur des sites web vulnérables.. Administrators are urged to review all current administrator accounts on their websites. If any unknown accounts are found run a comprehensive full malware cleanup procedure.

Examen des journaux d'accès HTTP

We have collected some sample exploitation attempts and administrators can review logs to check for compromise attempts. Sites running the vulnerable plugin can review their HTTP access logs and look for lines similar to the following:

108.171.120.25 - - [26/Mar/2023:18:33:09 -0600] "POST /?rest_route=/wp/v2/users HTTP/1.1" 200 2283 "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:111.0) Gecko/20100101 Firefox/111.0"

Notez le code de réponse 200 et la taille de la réponse de 2200 octets.. Successful exploitation will have a similar response size in the logs. Failed exploitation due to blocking from a RASP firewall will result in a 403 resposne code indicating the attack was stopped.

Lancer une analyse complète des logiciels malveillants

Après avoir vérifié que votre site ne contient pas de comptes administrateurs non autorisés, il est important de vérifier que votre site ne contient pas de logiciels malveillants téléchargés..

Use a complete malware scanner like the one included with the BitFire security plugin or another high quality malware scanner like MalCure

L'autoprotection des applications en cours d'exécution peut empêcher le contournement de l'authentification

Il est important de noter que les solutions traditionnelles de pare-feu d'application Web (WAF) ne sont pas en mesure de bloquer ce type d'attaque.. Seul un pare-feu d'autoprotection des applications en cours d'exécution (RASP) comme BitFire est capable d'arrêter les attaques par contournement de l'authentification..

BitFire RASP prevents this attack out-of-the-box by monitoring the WordPress authentication path and requiring at least one valid authentication method has passed to allow the request. We created this You-Tube video to show exactly how this vulneraiblity is exploited and how a RASP can prevent this type of attack. RASP protège les sites web contre les exploits

the newly discovered security vulnerability in the WooCommerce Payment Plugin requires urgent attention from site administrators who are using this plugin. By following the recommended precautions, administrators can help to mitigate the risk of their website being compromised by attackers. Additionally, using a RASP solution like BitFire can help to provide an extra layer of protection against authentication bypass attacks.