BitFire Bot-Kontrolle konfigurieren

Version 3.5.1+

BitFire Bot Control Konfigurationsanleitung

Über Web-Scanner und Bots

Automatisierte Web-Scanner, auch Web-Crawler oder Bots genannt, sind für viele legitime Online-Aktivitäten wie die Indexierung von Suchmaschinen und Online-Preisvergleiche unerlässlich.. Diese Scanner können jedoch auch für böswillige Zwecke verwendet werden, z. B. zum Auslesen sensibler Daten, für DDoS-Angriffe oder sogar zur Verbreitung von Malware.. Daher ist es wichtig, automatische Web-Scanner zu blockieren, um sowohl persönliche als auch organisatorische Informationen und Systeme zu schützen..

Neben dem Auslesen sensibler Informationen werden automatisierte Web-Scanner auch für DDoS-Angriffe eingesetzt.. Diese Scanner können dazu verwendet werden, eine Website mit einer großen Anzahl von Anfragen zu überschwemmen, wodurch der Server überlastet wird und die Website offline geht.. Dies kann den Geschäftsbetrieb stören und den Ruf eines Unternehmens schädigen..

Automatisierte Web-Scanner können auch zur Verbreitung von Malware genutzt werden. Diese Scanner können so programmiert werden, dass sie nach Schwachstellen in Websites und Systemen suchen und diese dann ausnutzen, um Malware zu installieren oder einen Angriff zu starten.. Dies kann zu erheblichen Schäden an persönlichen und organisatorischen Informationen und Systemen führen..

Was ist BitFire Bot Control?

Auf der Seite Bot Control im BitFire-Dashboard können Sie genau festlegen, wie jeder Roboter behandelt werden soll. There are many thousands of automated crawlers, tools, scanners bots and many other automated systems accessing web sites on the Internet. Viele dieser Bots sind gutartig und hilfreich, einige nicht..

BitFire\s Remote-API verwaltet eine Liste von mehreren tausend Bots. Each of these bots has network authentication information which is used to securely identify each bot. Secure network identification identifies the source network for the request, this ensures that bots claiming to be "GoogleBot" are only allowed from Google IP addresses, and not Romania or Colombia, etc.

Wie funktioniert es?

Standardmäßig lässt BitFire alle bekannten gutartigen Bots zu, die über eine sichere Netzwerkauthentifizierung verfügen.. Any time a new bot is seen accessing the website, BitFire authenticates the bot and if the secure auth check passes the bot is allowed.

During the learning phase in the first 5 days of operation, any bot BitFire sees will be added to the allow list from the same origin network. This feature ensures that any unknown web tool or third party service will still be allowed access once the Firewall is in full block mode.

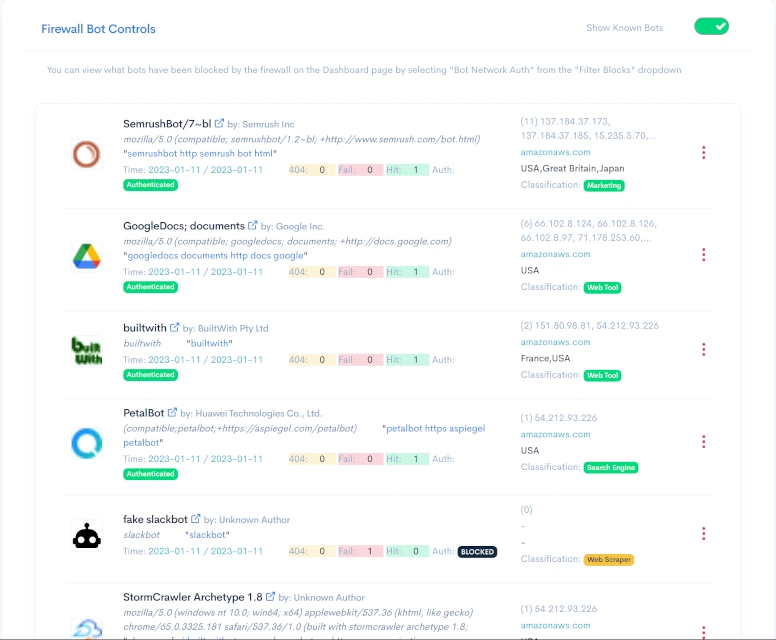

Verstehen der Bot-Kontrollseite

Die Bot-Kontrollseite enthält eine Vielzahl von Informationen über jeden Bot, der auf Ihre Website zugreift. You can switch between known bots and unknown bots by selecting the "Show Known Bots" toggle switch. Alle Bots werden in der Reihenfolge sortiert, in der sie zuletzt gesehen wurden.

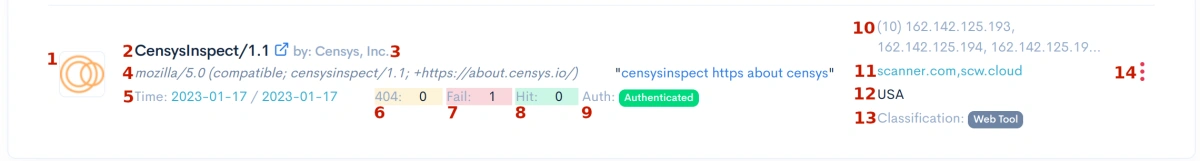

- 1: Das Bot-Symbol, wenn der Bot identifiziert wird. Ihr erster Hinweis darauf, dass der Bot nicht bösartig ist

- 2: Der Bot hat den Botnamen identifiziert. Wenn Sie auf den Namen klicken, gelangen Sie zu einer Webseite mit zusätzlichen Informationen.

- 3: Der Name des Bot-Anbieters.

- 4: Vollständiger vom Bot gesendeter User Agent.

- 5: Das erste Mal, dass der Bot gesehen wurde, und das letzte Mal, dass er gesehen wurde.

- 6: Anzahl der ungültigen Seitenanfragen. Eine hohe Zahl deutet auf böswillige.

- 7: Anzahl der Anfragen, bei denen die Netzwerkauthentifizierung fehlgeschlagen ist.

- 8: Anzahl der Anfragen, die die Netzwerkauthentifizierung bestanden haben.

- 9: Grün - Netzwerk-Authentifizierung bestätigen. Schwarz - blockiert. Rot - Erlauben von Überall.

- 10: Die ersten 30 IP-Adressen, die unter Verwendung des User-Agents dieses Bot\s gesehen wurden

- 11: Die für die sichere Authentifizierung gültigen Domänennetze

- 12: Liste der Herkunftsländer, aus denen der Bot gesehen wurde

- 13: Interne Klassifizierung, falls bekannt

- 14: Bot-Kontrollknopf. Klicken Sie, um diese Bot-Behandlung zu ändern.

Effektiver Einsatz der Bot-Kontrolle

To effectively use the bot control provided by BitFire you should review the the known and unknown bot pages after Firewall learning is complete. Nehmen Sie sich einen Moment Zeit, um die Liste durchzugehen. Make sure that any third party tools or services that you use are set to either "Authenticated" or "ANY IP". Most bots and services can be restricted to authenticated IPS and networks, but some services may not have static networking and must be set to "ANY IP".

Be careful when configuring any bot to allow "ANY IP" as this will allow anyone anywhere on the planet to use this User-Agent to bypass your bot filtering. The more well known the bot (think GoogleBot, Bing, etc) the more likely setting this to "ANY IP" could result in abuse. If is very unlikely for an attacker to set their User-Agent to "Bob's Unkown Third Party Tool" in hopes of bypassing Firewall Filtering. Der wahrscheinlichste Fall von Missbrauch sind beliebte Suchmaschinen.

Erlaubte Bots sind immer noch mit einer Firewall versehen

Es ist wichtig zu beachten, dass selbst wenn ein Bot in der Bot-Kontrolle zugelassen ist, die BitFire-Firewall-Funktionen weiterhin ausgeführt werden. This includes, XSS, SQLi, CSRF, SSRF, XXE, and other firewall features. Bot Control is intended to block scanners looking for unknown or difficult to detect abuse from completing their scans.